OpenAI Deep Research 便利〜 ♪興味があること入力すれば、あちこち調べてまとめてくれます。

サイバー脅威インサイト連載・2025年5月日本国内マルウェア脅威レポート

本記事で得られる3つのポイント

- ランサムウェアの猛威: 2024年の国内ランサムウェア被害公表件数は過去最多を記録し、業種・企業規模を問わず日々被害が報告trendmicro.com。機密データ盗難と「二重恐喝」により事業継続に深刻な影響を及ぼしています。

- バンキングマルウェア・スパイ活動: EmotetやRedLineなどの情報窃取マルウェアが電子メール経由で拡散し、ネットバンキング認証情報の盗取や不正送金被害が拡大eset-info.canon-its.jp。高度なスパイウェアやRATは企業内部に潜伏し、機密情報流出リスクを高めています。

- 有効な対策と将来予測: VPN機器やRDP経由の侵入がランサム被害原因の8割超を占めるためcybersecurity-info.com、脆弱性対策や多要素認証の徹底が急務。加えて従業員教育やインシデント対応計画の整備が重要です。今後はAIを悪用した巧妙なフィッシングやサプライチェーン経由の攻撃が一層増加すると予測され、経営層のリスク管理が問われます。

なぜこのテーマが重要か:日本企業へのサイバー攻撃被害が過去最高水準に達しつつあり、事業リスクとして無視できないためです。続きを読む

ランサムウェア:事業を人質に取る最大の脅威

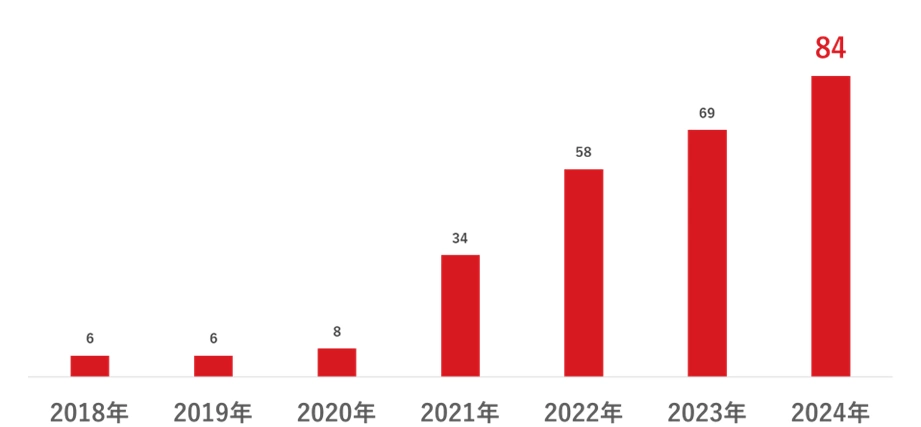

図1:国内法人組織のランサムウェア被害公表件数(2018~2024年)。2024年は過去最多の84件trendmicro.com

近年、日本国内ではランサムウェア被害が急増し、事業継続を脅かす最大のサイバー脅威となっています。実際、2024年に国内で公表された企業・団体のランサムウェア被害は少なくとも84件に上り、過去最多を更新しましたtrendmicro.com。被害は大企業から中小企業に至るまで連日報告されており、もはや規模や業種を問いませんtrendmicro.com。攻撃者はまず標的から機密データや個人情報を事前に窃取し、次にシステムを暗号化して復旧の身代金を要求、支払わなければ窃取データを闇市場で公開すると脅迫する二重恐喝型が主流ですcybersecurity-info.com。例えば2024年5月には印刷業の委託会社イセトーが被害を受け、同社経由で50以上の委託元組織から計150万件超の個人情報が流出し社会問題となりましたtrendmicro.com。このようにサプライチェーン全体に波及するリスクも現実化しています。

ランサムウェアの主な侵入経路は、社外に公開された脆弱なサーバやリモート接続の隙です。事実、報告されている国内被害の大多数はVPN機器やRDP(リモートデスクトップ)経由で攻撃者に侵入を許したケースでしたtrendmicro.comcybersecurity-info.com。またフィッシングメールによる従業員アカウント乗っ取りから社内ネットワークに足掛かりを得る手口もありますcybersecurity-info.com。こうした初期侵入を阻止できなければ、攻撃者はネットワーク内で権限昇格やバックドア設置を行い、一気に全社的な暗号化・破壊活動に及びます。被害としては業務システムやデータの暗号化による操業停止、取引先や顧客情報の大量流出、深刻な経済的損失などが報告されていますcybersecurity-info.comcybersecurity-info.com。2024年にはKADOKAWAやカシオ計算機など有名企業でも数十万件規模の個人情報漏洩やサービス停止が発生し、株主総会の延期や新システムへの移行を余儀なくされましたcybersecurity-info.comcybersecurity-info.com。日本企業にとってランサムウェア対策は喫緊の経営課題と言えます。

バンキングマルウェアと情報窃取:金銭とデータを狙う隠れた脅威

ランサムウェアほど目立たないものの、バンキングマルウェアや情報窃取型マルウェアも日本国内で広く蔓延しており、金融被害や機密情報漏洩の温床となっています。代表的なのがEmotet(エモテット)に代表されるトロイの木馬型マルウェアで、巧妙なメールを介して社内ネットワークに侵入し、ネットバンキングの認証情報や電子メールの内容を盗み出しますmscompass.ms-ins.com。例えばRedLineは2020年から闇市場で流通する情報窃取マルウェアで、感染PCのブラウザ保存パスワードや暗号資産ウォレット情報まで抜き取りますeset-info.canon-its.jp。このRedLineは2024年秋に一度テイクダウン(インフラ摘発)が報じられましたが、2025年3月には国内外で検出数が再び急増し活動再開が確認されていますeset-info.canon-its.jp。攻撃者が一度得た認証情報は不正送金や追加の標的型攻撃に再利用されるため、被害は長期化しかねません。

また、日本のネットバンキング利用者を狙うフィッシング詐欺も後を絶ちません。2024年には各種フィッシングサイトへの誘導報告が約160万件に達し(やや減少傾向とはいえ依然高水準)、特に銀行を装った詐欺が多発しましたtrendmicro.com。犯行グループはワンタイムパスワードの突破を狙い、偽サイト上でリアルタイムに入力させる巧妙な手口を用いていますtrendmicro.com。都市銀行だけでなく地方銀行や信用金庫まで幅広く標的となっており、SMSを使ったスミッシングでは受信者の地域に合わせ旧NTTの電話番号帯を悪用するケースも確認されましたtrendmicro.com。これにより利用者は自分宛と思い込みやすくなり、詐欺被害につながっています。

企業にとっても情報窃取型マルウェアは脅威です。侵入を許すと社内の顧客データや営業秘密が静かに盗み出され、気付かぬうちに競合他社や闇市場に流出するリスクがあります。特に近年はクラウドサービスの認証情報が狙われており、攻撃者は盗んだ資格情報でクラウド上のデータに不正アクセスし、バックアップまでも削除するといった被害も起きていますsecurity-next.com。例えば2025年5月には省エネコンサル企業がランサム攻撃に遭い、クラウド上の顧客データが消失する重大事故が報告されましたsecurity-next.com。このように直接金銭を奪うバンキングマルウェアと、後からじわじわ効く情報窃取マルウェアの双方に警戒が必要です。

スパイウェア・RAT:潜伏する標的型攻撃の影

国家主体のサイバー諜報活動や高度な標的型攻撃では、スパイウェアやRAT(Remote Access Trojan:遠隔操作型トロイ)が用いられます。これらのマルウェアはユーザーに気付かれないようPCやスマートフォンに侵入・常駐し、長期間にわたり情報収集や遠隔操作を可能にするものです。著名な例として、スマートフォンを完全監視下に置くスパイウェア「Pegasus」は世界的に問題視されました(日本国内でも特定個人が標的になった可能性が指摘されています)。企業分野でも、中国系グループが用いるLODEINFOやGh0st RATといったマルウェアが確認されており、日本の政府機関や防衛・メディア企業に対する長年のスパイ活動に使われていますblogs.jpcert.or.jpmalpedia.caad.fkie.fraunhofer.de。これらはメール添付の文書ファイルに巧妙に潜む形で送りつけられ、開封しただけで見えないバックドアがインストールされる仕組みです。

国内の一般企業にも無縁ではありません。2025年3月には、日本語メールの添付ファイルから**「SnakeKeyLogger」**(キーロガー型の情報収集マルウェア)や前述のGh0st RATに感染させようとする攻撃メールが複数観測されましたwizsafe.iij.ad.jp。SnakeKeyLoggerに感染すると、キーボード入力や機密情報が盗まれ、FTPやTelegram経由で外部送信されてしまいますwizsafe.iij.ad.jp。標的型攻撃の脅威は、このように一見取るに足らないメール1通から始まり、気付かないうちに企業の中枢情報まで抜き取られる点にあります。攻撃者(多くは海外のAPTグループ)は目的を達成するまで長期間にわたり潜伏し続けるため、従来型のウイルス対策ソフトだけでは検知・阻止が難しいのが実情です。経営層は自社が狙われる可能性も十分念頭に置き、機密情報へのアクセス管理や内部ネットワーク監視を強化する必要があります。

ボットネットの脅威:見えざる大量感染と悪用

ウイルス感染によって乗っ取られた多数の端末がボットネットを形成し、攻撃者に遠隔操縦されてしまう脅威も看過できません。典型例がIoT機器を狙ったMirai系マルウェアで、脆弱なルーターや監視カメラが次々と感染・ロボット化され、巨大なDDoS攻撃に加担させられる事件が世界的に発生しました。日本国内でも家庭や企業のIoT機器が標的となり、大量のトラフィックが発生してインターネットサービスを麻痺させるリスクがあります。実際、IIJの観測によれば2025年3月に国内で検出された最大規模のDDoS攻撃は毎秒約102.13Gbps・毎秒約973万パケットに達し、DNSやNTPの増幅攻撃が悪用されていましたwizsafe.iij.ad.jp。これは攻撃者が世界中のボットネットを駆使して一斉に攻撃通信を送信した結果であり、標的となった組織は防御策を持たなければ業務停止に追い込まれます。

また、ボットネットはDDoSだけでなくスパムメール送信や二次感染の踏み台にも利用されます。たとえば前述のEmotetは感染PCをボット化し、さらに別の標的宛に巧妙なウイルスメールを送り出すことで感染拡大を図りましたmscompass.ms-ins.com。一度ボットネットに組み込まれた端末は、利用者の知らぬ間に犯罪インフラの一部となってしまいます。企業ネットワーク内のPCがボット化すれば、自社ドメインからスパムやマルウェアを拡散して取引先との信頼を失墜させる恐れもあります。昨今では、自己増殖するワーム型マルウェアが企業LAN内でボットを増殖させ、社内システム全体を麻痺させるケースも報告されています。定期的な端末のマルウェアスキャンと、不審通信の監視によって、自社がボットネットの踏み台にされていないかチェックすることが重要です。

被害傾向:業種別・企業規模別に見る国内インシデント動向

日本国内で実際に発生しているサイバーインシデントの傾向を見ると、業種を問わず幅広い分野で被害が発生していることがわかります。とりわけ近年目立つのは製造業・インフラ・物流など社会を支える業種での被害です。2023年には名古屋港のコンテナ管理システムがランサムウェア「LockBit」に感染し港湾機能が数日停止、約2万本のコンテナ輸送に影響が及びましたcybersecurity-info.com。エネルギー分野でも2025年4月、中国電力がリモート接続機器の設定不備を突かれて不正侵入を許し、一部システム障害が発生していますsecurity-next.com。また物流大手の近鉄エクスプレスでは2025年4月下旬に大規模サーバ障害が起き、調査の結果ランサムウェア感染が原因と判明しましたsecurity-next.com。同社は複数国で業務に支障が出ており、復旧に長期間を要する見通しと発表していますsecurity-next.com。このようにサプライチェーン全体に直結する業種が攻撃者に狙われている実態があります。

一方、医療・教育・公共分野も例外ではありません。2024年5月には岡山県の精神科医療センターでランサム被害が発生し、電子カルテが閲覧不能となるとともに患者約4万人分の個人情報が流出した恐れが報告されましたcybersecurity-info.comcybersecurity-info.com。大学や研究機関でもネットワーク遮断に追い込まれる事例があり、2025年5月には宮城県の女子大学がランサム感染により学内ネットワークを停止して授業を継続するといった対応に迫られていますsecurity-next.com。自治体でも一部で被害報告があり、地方公共団体向けクラウドにウイルス感染が広がったケースでは住民サービスに影響が出た例もありました。

また企業規模の大小にかかわらず被害が広がっている点も重要です。大企業では前述の通り多額の損害を被るケースが相次ぐ一方、中堅・中小企業でも狙われています。2025年春だけでも、中堅メーカーのオーエム製作所がランサムウェア被害を受け顧客・社員情報流出の可能性を公表security-next.com、産業部品メーカーの日邦バルブでは複数システムが停止し従業員情報が漏洩する深刻な事態となりましたsecurity-next.com。さらに建設業や食品チェーンのような一般にはサイバー攻撃と縁遠く思える業態でも被害報告がありますcybersecurity-info.comcybersecurity-info.com。中小企業は往々にして専門のセキュリティ人材や十分な予算を持たず、防御が手薄なため**「サイバー攻撃の弾避け」として狙われやすい現実がありますtrendmicro.com。攻撃者にとっては、自動化ツールを用いて無差別にばら撒くマルウェアでヒットした企業が小規模であっても、そこから取引先の大企業への侵入口にできるため無駄がないのです。経営層は自社規模に関係なく、「いつ自社が被害者になるか」**との前提でセキュリティ投資を検討すべき段階に来ています。

被害を防ぐための効果的な対策

以上の脅威に対処し被害を防ぐには、技術面・人材面・ガバナンス面の総合的な対策が不可欠です。まず技術的対策の最優先は、システムの脆弱性管理と境界防御の強化です。ランサムウェア侵入経路の典型であるVPN機器やRDPについては、最新版へのアップデートや不要な公開停止、強力なパスワードと多要素認証(MFA)の適用が必須ですcybersecurity-info.com。自社ネットワークの**「アタックサーフェス」(攻撃可能な入口の広さ)**を常に把握し、脆弱性や設定ミスを放置しない体制を整えましょうtrendmicro.com。加えて万一侵入を許した場合に被害を最小化するため、ゼロトラストの考え方に基づくネットワーク分離や権限管理も有効です。重要データへのアクセス権限を最小限に絞り、異常検知システムやEDR(エンドポイント検知応答)製品で内部の不審な動きを早期に察知できるようにします。

次に、人材・プロセス面ではセキュリティ教育とインシデント対応力の向上がカギとなります。フィッシングやソーシャルエンジニアリング攻撃を防ぐ第一歩は、従業員一人ひとりの警戒心です。実在する取引先や上司を装った不審メールへの対処方法や、怪しいリンク・添付ファイルを安易に開かないリテラシーを定期的に訓練しましょうtrendmicro.com。特に経理担当者や管理職はビジネスメール詐欺(BEC)の標的にもなりやすいため、送金指示の確認徹底など社内ルールづくりも必要です。また万一重大インシデントが発生した際に的確に対応できるよう、インシデントレスポンス計画やバックアップ復旧手順を策定し演習しておくことも重要ですsecurity-next.com。バックアップデータはランサムウェアに暗号化されないようネットワークから切り離して保管し、定期的なリストア検証で有事に確実に復旧できることを確認します。

さらに経営層のコミットメントとして、情報ガバナンスと危機管理体制の整備が欠かせません。サイバーリスクはIT部門任せでは対処しきれず、企業全体のリスクマネジメントの一環として捉えるべきです。取締役会レベルで定期的にリスク状況をレビューし、必要な投資判断を下す文化を築きましょう。具体的には、社内に**CSIRT(シーサート)やCISO(最高情報セキュリティ責任者)**を設置して統括責任を明確化し、重大事案時には速やかに意思決定できる指揮命令系統を用意します。また業界内や行政(警察・IPA・JPCERT等)との情報共有も促進し、最新の脅威インテリジェンスを入手して先手を打つことが望まれます。被害発生後の法的対応や広報対応についてもあらかじめ準備しておくことで、風評被害や顧客離れの二次被害を抑えることができます。

今後の脅威予測と経営層への提言

サイバー攻撃の手口は絶えず進化しており、今後さらに巧妙かつ高度な脅威が出現すると予測されます。特に注目すべきは攻撃者によるAI(人工知能)の悪用です。2025年以降、生成AIの進歩によりフィッシング詐欺やビジネスメール詐欺はますます人間そっくりの文面・音声で仕掛けられるでしょうtrendmicro.com。攻撃者はSNS上の公開情報からターゲットの文体や関心をAIに学習させ、説得力のあるなりすましメッセージを大量自動生成できますtrendmicro.com。技術スキルの低い犯罪者であっても、AIベースのフィッシングキットを使えば簡単に大規模攻撃を実行できる時代が目前ですtrendmicro.comtrendmicro.com。さらにマルウェア自体もAIを用いて変異・自己改良が進み、防御側に発見されにくい高度なポリモーフィック型マルウェアが増える可能性がありますtrendmicro.com。例えば攻撃者はAIを使ってランサムウェアのコードを自動改変し、セキュリティ製品の検知をすり抜けるといったことが現実に起こりえます。

同時に、攻撃手法の多様化も進むでしょう。これまで金銭目的のサイバー犯罪ではデータの暗号化(ランサム行為)が主軸でしたが、今後は暗号化せずともデータ窃取やサービス妨害だけで十分に恐喝が成立するケースが増えると考えられますtrendmicro.com。実際すでに「身代金を払わなければ盗んだデータを公開する」といった純粋な情報恐喝型の攻撃が台頭しています。さらには標的の重要データを改ざんしたり削除したりする**サイバーデストラクション(破壊工作)**型の攻撃も懸念されます。地政学リスクの高まりに伴い、日本企業が国策的なサイバー攻撃(いわゆるAPT攻撃)の標的となるリスクも無視できません。特にエネルギー・通信・金融など国家インフラに関わる企業は、ランサム目的のみならず政治的動機による破壊的マルウェアの脅威に備える必要があります。

さらにサプライチェーン攻撃の激化も予測されています。攻撃者は防御の堅い大企業よりも、その取引先である中小のソフトウェア開発会社やシステム保守企業を狙って侵入経路にする手口を一層巧妙化させるでしょうacronis.com。実際2023~2024年にも、ITベンダーやクラウドサービスがハックされ顧客多数にマルウェアがばら撒かれる事件(例:海外のIT管理ソフト「Kaseya」事件、国内でもメールシステム経由のウイルス配布事案など)が起きています。今後は取引先や提供サービスのセキュリティ評価を含めたデジタルサプライチェーン全体の監査・リスク管理が経営課題となるでしょうtrendmicro.com。

最後に、経営層への提言として 「最悪を想定し、平時に備えよ」 という原則を強調します。サイバー攻撃は防御策を講じても100%防ぎきれるものではなく、**「いつかは侵入される」前提での被害最小化戦略が重要です。幸い多くの攻撃は基本に忠実な対策でリスクを大幅低減できます。パッチ適用の遅れや設定ミスといった初歩的な弱点を放置しないことtrendmicro.com、そしてインシデント発生時に事業を継続するための準備を怠らないことが肝要です。サイバー脅威は今や事業戦略に直結する経営リスクであり、対策への投資は企業の信用と持続性を守るための必要コストと捉えるべきでしょう。最新の脅威動向をウォッチしつつ、「最悪の事態にも折れないレジリエンス(復元力)を備えた企業体制」**を築くことこそが、2025年以降の不確実なデジタル時代を生き抜く鍵となります。trendmicro.comtrendmicro.com

情報源