出力された結果について

タイトルについて得られた結果は以下のとおり。ファイル作成はもっと詳細なプロンプトを作成すると面白い結果が得られるかもしれません。

はじめに

現代のビジネス環境において、サイバーセキュリティは企業の重要な柱となっています。社長とCISOは、全社員のセキュリティリテラシーを向上させるための詳細な計画を策定しました。この計画は、半年間で組織全体のセキュリティ意識とスキルを向上させることを目標としています。以下に、各ステップを詳細に説明します。

1. 現状分析と目標設定

ステップ1-1: 社員のセキュリティ意識調査

- 方法: アンケートやインタビューを通じて、現状のセキュリティ意識と知識レベルを把握する。

- 目的: セキュリティリテラシーの現状を把握し、課題を明確にする。

ステップ1-2: セキュリティリスク評価

- 方法: 内部監査やペネトレーションテストを実施して、組織のセキュリティリスクを特定。

- 目的: 現在のセキュリティホールや脅威を特定し、優先度を決定する。

ステップ1-3: 目標設定

- 具体的目標:

- 全社員が基本的なセキュリティ知識を持つ。

- フィッシングメールを識別し、適切に対応できるようになる。

- セキュリティポリシーや手続きの遵守を徹底する。

2. 教育プログラムの設計

ステップ2-1: カリキュラム構築

- 内容:

- 基礎セキュリティ知識: 情報セキュリティの基本原則(機密性、完全性、可用性)

- フィッシング対策: フィッシングメールの特徴と対応方法

- パスワード管理: 強力なパスワードの作成と管理方法

- データ保護: データの暗号化と安全な取り扱い

- 物理的セキュリティ: オフィス内でのセキュリティ対策

ステップ2-2: トレーニング形式の選定

- オンラインコース: eラーニングプラットフォームを活用し、社員が自主的に学べる環境を提供。

- ワークショップ: 実践的なスキルを身につけるための対面式トレーニング。

- シミュレーション: フィッシング攻撃などの模擬訓練を実施。

3. コミュニケーションと啓発活動

ステップ3-1: 定期的な情報共有

- ニュースレター: 最新のセキュリティ脅威や対策情報を定期的に配信。

- 社内ポータルサイト: セキュリティに関するリソースを集約し、社員がいつでもアクセスできるようにする。

ステップ3-2: キャンペーンとイベントの実施

- セキュリティウィーク: 全社員参加型のイベントを開催し、セキュリティ意識を高める。

- コンテスト: セキュリティに関するクイズやチャレンジを行い、楽しみながら学ぶ機会を提供。

4. 評価とフィードバック

ステップ4-1: 進捗評価

- 定期テスト: トレーニング後の理解度を測るためのテストを実施。

- フィッシングテスト: 実際のフィッシングメールを社員に送り、その対応を評価。

ステップ4-2: フィードバックの活用

- アンケート: トレーニングの内容や形式についての意見を収集し、改善に反映。

- 個別面談: 必要に応じて、社員一人一人に対してフィードバックを提供し、理解度を深める。

5. スケジュール

月次計画:

- 第1月:

- 現状分析とカリキュラム構築

- セキュリティ意識調査とリスク評価の実施

- 目標設定と教育プログラムの設計

- 第2月:

- オンラインコース開始

- 初回ワークショップの実施

- フィッシング対策トレーニング

- 第3月:

- フィッシングシミュレーションと評価

- 定期テストの実施

- セキュリティポリシー遵守の確認

- 第4月:

- セキュリティウィーク開催

- キャンペーンとイベントの実施

- フィードバック収集とカリキュラム調整

- 第5月:

- 中間評価と進捗確認

- 改善点の反映と追加トレーニング

- 定期的な情報共有の強化

- 第6月:

- 最終評価とフィードバック

- 成果の報告と今後の計画策定

- 成功事例の共有とモチベーション向上

結論

半年間で全社員のセキュリティリテラシーを向上させるためには、綿密な計画と実行が不可欠です。社長とCISOのリーダーシップの下、全社員が一丸となってセキュリティ意識を高め、企業全体のセキュリティ体制を強化していくことが求められます。この計画を着実に実行することで、企業のセキュリティリスクを大幅に低減し、安全なビジネス環境を構築することができます。

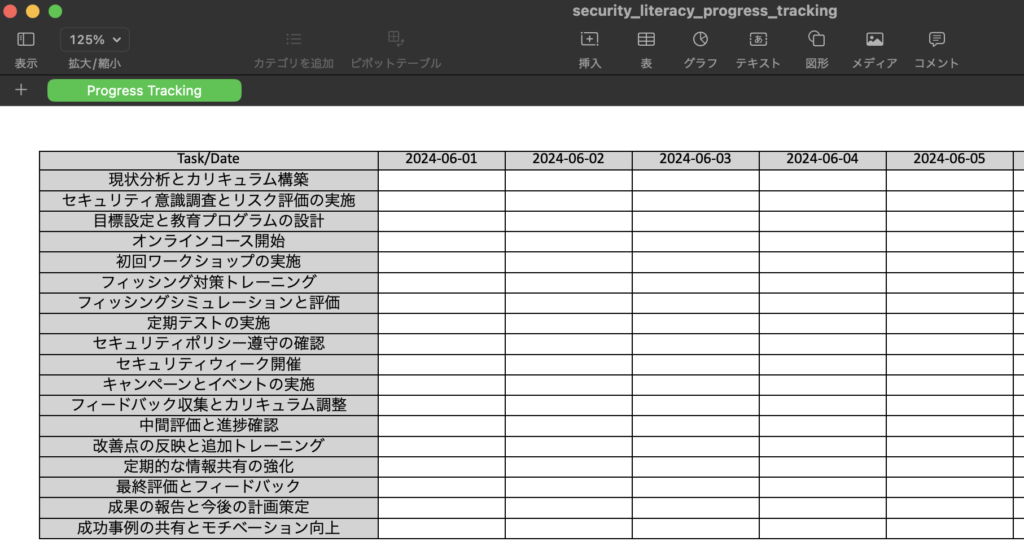

スケジュール管理ファイルについて

プロンプトと出力されたコード

各タスクの進捗状況を管理できるファイルが欲しい。 行にタスク内容(背景に薄いグレー)、列に月日(6ヶ月分)(背景に薄いグレー)、各セルは、罫線を引いて見やすくして。セルの表示文字が欠けないよう、レイアウトも整えて。

import openpyxl

from openpyxl.styles import PatternFill, Border, Side, Alignment

from openpyxl.utils import get_column_letter

# 日ごとのタスクを6ヶ月分作成(例として30日分×6)

dates = pd.date_range(start='2024-06-01', end='2024-11-30', freq='D').strftime('%Y-%m-%d').tolist()

# タスク内容

tasks = [

'現状分析とカリキュラム構築',

'セキュリティ意識調査とリスク評価の実施',

'目標設定と教育プログラムの設計',

'オンラインコース開始',

'初回ワークショップの実施',

'フィッシング対策トレーニング',

'フィッシングシミュレーションと評価',

'定期テストの実施',

'セキュリティポリシー遵守の確認',

'セキュリティウィーク開催',

'キャンペーンとイベントの実施',

'フィードバック収集とカリキュラム調整',

'中間評価と進捗確認',

'改善点の反映と追加トレーニング',

'定期的な情報共有の強化',

'最終評価とフィードバック',

'成果の報告と今後の計画策定',

'成功事例の共有とモチベーション向上'

]

# 新しいワークブックとシートを作成

wb = openpyxl.Workbook()

ws = wb.active

ws.title = "Progress Tracking"

# セルのスタイル設定

gray_fill = PatternFill(start_color="D3D3D3", end_color="D3D3D3", fill_type="solid")

border = Border(left=Side(style='thin'), right=Side(style='thin'), top=Side(style='thin'), bottom=Side(style='thin'))

alignment = Alignment(horizontal='center', vertical='center', wrap_text=True)

# 列幅の設定

ws.column_dimensions['A'].width = 40 # タスク列

# タスク行の設定

ws['A1'] = "Task/Date"

ws['A1'].fill = gray_fill

ws['A1'].border = border

ws['A1'].alignment = alignment

for row_num, task in enumerate(tasks, start=2):

ws[f'A{row_num}'] = task

ws[f'A{row_num}'].fill = gray_fill

ws[f'A{row_num}'].border = border

ws[f'A{row_num}'].alignment = alignment

# 日付列の設定

for col_num, date in enumerate(dates, start=2):

col_letter = get_column_letter(col_num)

ws[f'{col_letter}1'] = date

ws[f'{col_letter}1'].fill = gray_fill

ws[f'{col_letter}1'].border = border

ws[f'{col_letter}1'].alignment = alignment

ws.column_dimensions[col_letter].width = 15 # 各日付列の幅

# セルの罫線を設定

for row in range(2, len(tasks) + 2):

for col in range(2, len(dates) + 2):

cell = ws.cell(row=row, column=col)

cell.border = border

cell.alignment = alignment

# エクセルファイルとして保存

file_path_progress = '/mnt/data/security_literacy_progress_tracking.xlsx'

wb.save(file_path_progress)

file_path_progress

作成されたファイル

右側に続く日付は、指定した日付()まで作成されていました。

プロンプトで指示した通りに出力されています。